- Server 1: historie a záměr

- Server 2: koncept UPS

- Server 3: realizace UPS

- Server 4: komponenty UPS

- Server 5: návrh HW pro server

- Server 6: Konstrukce a chlazení

- Server 7: software

- Server 8: zkušenosti

- Server 9: upgrade a zašifrování RAID pole

- Server 10: automatické odemknutí zašifrovaného pole

- Server 11: přechod na RAID6

- Server 12: UPS baterie umřela

- Server 13: upgrade CPU

- Síť

- NAS a zálohovací server

- Server 14: Výměna disku za pochodu

- Server 15: využití zahálejícího výkonu

- Server 16: výměna chladiče a poučná zkušenost

- Server 17: Virtualizace serveru

- Server 18: Racková skříň a montáž

- Server 19: Spuštění rackového serveru

- Server 20: konečně SAS řadič a další výzva

- Server 21: Zálohy reloaded

- Server 22: Výměna základní desky

- Server 23: Rack

- Server 24: NAS HDD do šrotu?

Pamatuju si doby, kdy propojit více počítačů v domácích podmínkách nebylo vůbec tak jednoduché, jaké je to dnes.

Zdroj wiki: BNC Tee connector, with Ethernet cable connected

V domácích podmínkách jsem kdysi používala síť realizovanou přes BNC (koaxiální kabel), která podle délky kabelu a počtu připojených počítačů nebyla úplně stabilní. Teprve později jsem se dopracovala k řešení skrze kroucenou dvojlinku s RJ45 konektory, tohle řešení si ale vyžadovalo mít i síťový hub. V polovině nultých let jsem konečně vyzkoušela svou první Wifi, skrze AP připojené přes USB. To taky nebylo úplně stabilní a bylo to velmi pomalé.

Tyhle doby jsou už naštěstí dávno pryč. Dnes je síťování jednoduché a přímočaré – každý PC či notebook je standardně vybavený vestavěným síťovým konektorem či Wifi adaptérem, v každé domácnosti je někde schovaný Wifi router.

Což byl samozřejmě i můj případ – ke štěstí mi relativně dlouho stačil jediný Wifi router s pěti-portovým switchem. Nejdřív jsem používala různé řešení od D-Linku či jiných, kde jsem se tak nějak spoléhala na mírně upravené tovární nastavení – jediné, co jsem měnila, bylo nastavení Wifi sítě, maximálně MAC adresu WAN portu, kvůli poskytovateli.

Situace se dost podstatně změnila okamžikem, kdy jsem získala pevnou veřejnou IP a mohla začít provozovat vlastní server, na který jsem postupně migrovala všechny služby, které jsem si do té doby kupovala.

Především bylo potřeba nastavit firewall, aby byl provoz zvenku omezený jen na některé porty, a port redirect, aby venkovní provoz na webových a poštovních portech směřoval na server. Takto jednoduchá pravidla nastavit bylo možné, ale člověk si stejně nebyl jistý, co ta krabička vlastně dělá. Při hledání nějakého vhodnějšího routeru jsem konečně objevila Mikrotiky, které mi krom úplné svobody v konfiguraci vyhovovaly i tím, že všechny jejich modely bylo (a dodnes je) možné napájet poměrně širokým rozsahem napětí jednotným DC konektorem – tedy jsem je mohla bez obav napájet z DC rozvodu domu v rozsahu napětí baterie cca 12,5 – 14V.

Především bylo potřeba nastavit firewall, aby byl provoz zvenku omezený jen na některé porty, a port redirect, aby venkovní provoz na webových a poštovních portech směřoval na server. Takto jednoduchá pravidla nastavit bylo možné, ale člověk si stejně nebyl jistý, co ta krabička vlastně dělá. Při hledání nějakého vhodnějšího routeru jsem konečně objevila Mikrotiky, které mi krom úplné svobody v konfiguraci vyhovovaly i tím, že všechny jejich modely bylo (a dodnes je) možné napájet poměrně širokým rozsahem napětí jednotným DC konektorem – tedy jsem je mohla bez obav napájet z DC rozvodu domu v rozsahu napětí baterie cca 12,5 – 14V.

Bohužel, naučit se nakonfigurovat Mikrotik není úplně jednoduché, je skoro vyloučeno, aby jej úspěšně nastavil někdo, kdo o sítích téměř nic neví. Na první výchozí konfiguraci jsem pozvala svého souseda, provozovatele místní komunitní sítě, a další nezbytný základ jsem se později naučila za pochodu. Vůbec netvrdím, že dnes jsem síťař, kdepak, jakž takž se orientuju pouze v nutném základu IPv4; IPv6 je pro mě dodnes španělská vesnice.

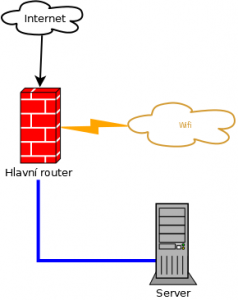

První síťová topologie byla tedy velmi jednoduchá – jediný Mikrotik, jehož funkcí bylo realizovat firewall, DHCP server a poskytovat wifi síť. Ethernetový switch byl obsazený vlastně jen přípojkou od venkovního AP a připojením serveru. Později přibyla bezpečnostní IP kamera. Konkrétní model routeru byl tuším RG750 s 100Mbps porty.

První verze sítě

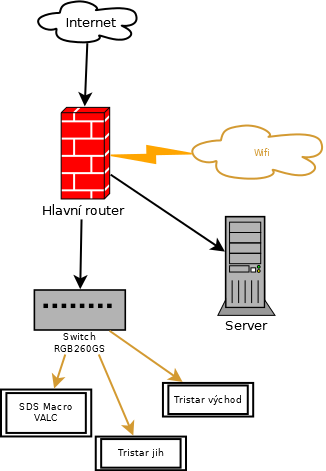

Poté, co jsem spustila fotovoltaickou elektrárnu, mi v technické místnosti přibyly další kousky síťových zařízení – MPPT regulátory a SDS Macro s běžícím VALCem. Do technické místnosti jsem dovedla jediný UTP kabel, takže jedinou možností, jak tato zařízení připojit do sítě, bylo pořízení síťového přepínače, volba padla na relativně levný pětiportový Mikrotik RG260GS switch.

Switch v technické místnosti

Časem přibývala další síťová zařízení v domě a začaly mi docházet porty na hlavním routeru. Síť se mi rozrostla o další switche – změna ale nebyla velká, na konfiguraci hlavního routeru se toho měnilo pramálo. Stará RG750 sloužila dobře, a zcela jistě by ustála i budoucí výzvy, jenže jednoho dne odešel jeden port (podle neúspěšné reklamace prý poškození přepětím), a pouhé čtyři porty mi už nestačily.

RB3011UiAS

Bylo tedy třeba hlavní router přezbrojit – rozhodla jsem se pro RB3011UiAS ve formátu brikety do 19″ racku, pro který mám slabost už od dob zvukových modulů. Tenhle Mikrotik má desetiportový switch a pro mé potřeby i obrovskou výkonovou rezervu. Není ovšem vybavený wifi modulem, takže starost o wifi síť jsem přesunula na jeden z routerů, který slouží jednak jako AP a jednak jako switch.

A změny přišly v době, kdy jsem spustila nejnovější verzi serveru, jak o něm píšu v tomto seriálu. Uvolnil se mi původní server na desce J3160DC ITX se čtyřmi jádry, a já konečně mohla přikročit ke kýženému oddělení veřejně exponovaného serveru od služeb, které musí zůstat doma – především souborový server. Původně všechny tyto služby realizoval jediný server, a bezpečnost mých dat závisela jen na kvalitě jeho konfigurace.

Oba servery jsem přesunula do technické místnosti.

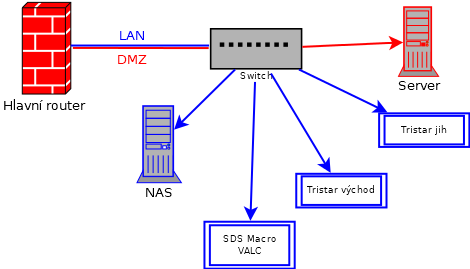

Poté, co jsem data zmigrovala a starý, ale nadále funkční a vlastně i docela schopný server vybavila rozšířením o další SATA porty, jsem mohla přikročit k izolaci nového serveru do DMZ. Tu jsem pojala jako nový subnet, který je přes firewall na hlavním routeru exponován z internetu, ale ze kterého je dalším pravidlem na firewallu zakázaný přístup do domácí sítě. Naopak – směrem z domácí sítě se do DMZ připojit lze, a server se tak dá administrovat úplně pohodlně z jakéhokoliv počítače v domácí síti.

Musela jsem ale vyřešit problém související s faktem, že do technické místnosti mi vede jediný UTP kabel a různá zařízení ve strojovně jsou v různých sítích. Přesně k tomuto (a k dalším věcem) je určen standard virtuálních sítí VLAN. S prvotní konfigurací jsem si opět nechala pomoci. Hlavní router vytváří dvě sítě, každá je přiřazena do svého bridge (LAN a DMZ). Dál jsou na routeru vytvořena dvě rozhraní typu VLAN, navěšená na jediné fyzické rozhraní v roli trunk. DHCP servery pak hospodaří každý na svém bridge. A po aktivaci pravidla na firewallu, které zahazuje odchozí packety nových připojení z DMZ sítě do LAN je prakticky hotovo, zbývá jen obě sítě fyzicky oddělit v technické místnosti. K tomuto účelu posloužil Mikrotik switch, který umožňuje přiřadit své fyzické porty různým VLAN. A funguje to krásně 🙂

Musela jsem ale vyřešit problém související s faktem, že do technické místnosti mi vede jediný UTP kabel a různá zařízení ve strojovně jsou v různých sítích. Přesně k tomuto (a k dalším věcem) je určen standard virtuálních sítí VLAN. S prvotní konfigurací jsem si opět nechala pomoci. Hlavní router vytváří dvě sítě, každá je přiřazena do svého bridge (LAN a DMZ). Dál jsou na routeru vytvořena dvě rozhraní typu VLAN, navěšená na jediné fyzické rozhraní v roli trunk. DHCP servery pak hospodaří každý na svém bridge. A po aktivaci pravidla na firewallu, které zahazuje odchozí packety nových připojení z DMZ sítě do LAN je prakticky hotovo, zbývá jen obě sítě fyzicky oddělit v technické místnosti. K tomuto účelu posloužil Mikrotik switch, který umožňuje přiřadit své fyzické porty různým VLAN. A funguje to krásně 🙂